“ARP流量攻击”实战演练

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

ARP 病毒攻击是局域网最常见的一种攻击方式。由于TCP/IP协议存在的一些漏洞给ARP病毒有进行欺骗攻击的机会,ARP利用TCP/IP协议的漏洞进行欺骗攻击,现已严重影响到人们正常上网和通信安全。当局域网内的计算机遭到ARP的攻击时,它就会持续地向局域网内所有的计算机及网络通信设备发送大量的ARP欺骗数据包,如果不及时处理,便会造成网络通道阻塞、网络设备的承载过重、网络的通讯质量不佳等情况。

注:本演示环境使用虚拟环境模拟搭建,非真实攻击,请严格遵守国家安全法规!!

实验环境:

| 角色 | 操作系统 | IP地址 | 所需工具 |

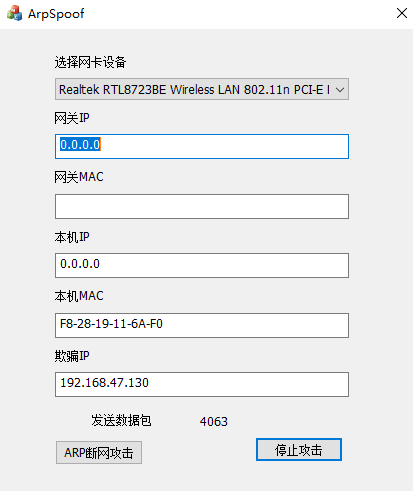

|---|---|---|---|

| 攻击机 | Windows 10 专业版 | 192.168.119.74.1 | Arpspoof工具 |

| 靶机 | Windows 7 专业版 | 192.168.74.130 | Wireshark |

攻击流程:

1、在攻击机上安装Wireshark和Arpspoof工具。

注:Arpspoof工具无需安装,直接使用;Wireshark请参照环境部署安装教程。

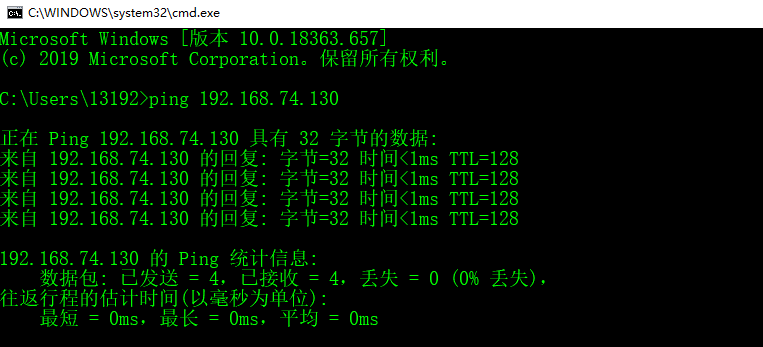

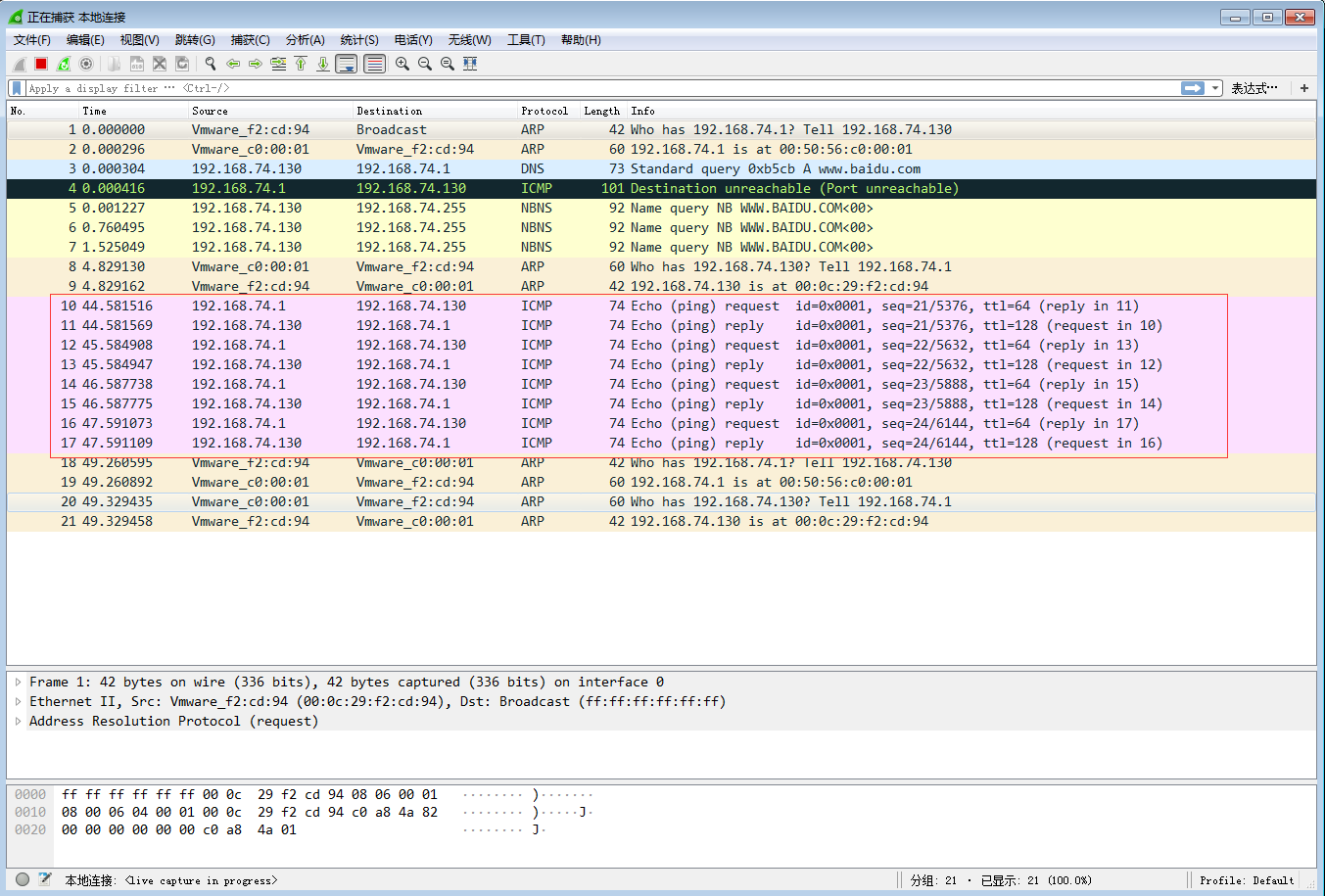

2、在攻击机上尝试Ping靶机,并启动Wireshark对靶机的网卡进行抓包。

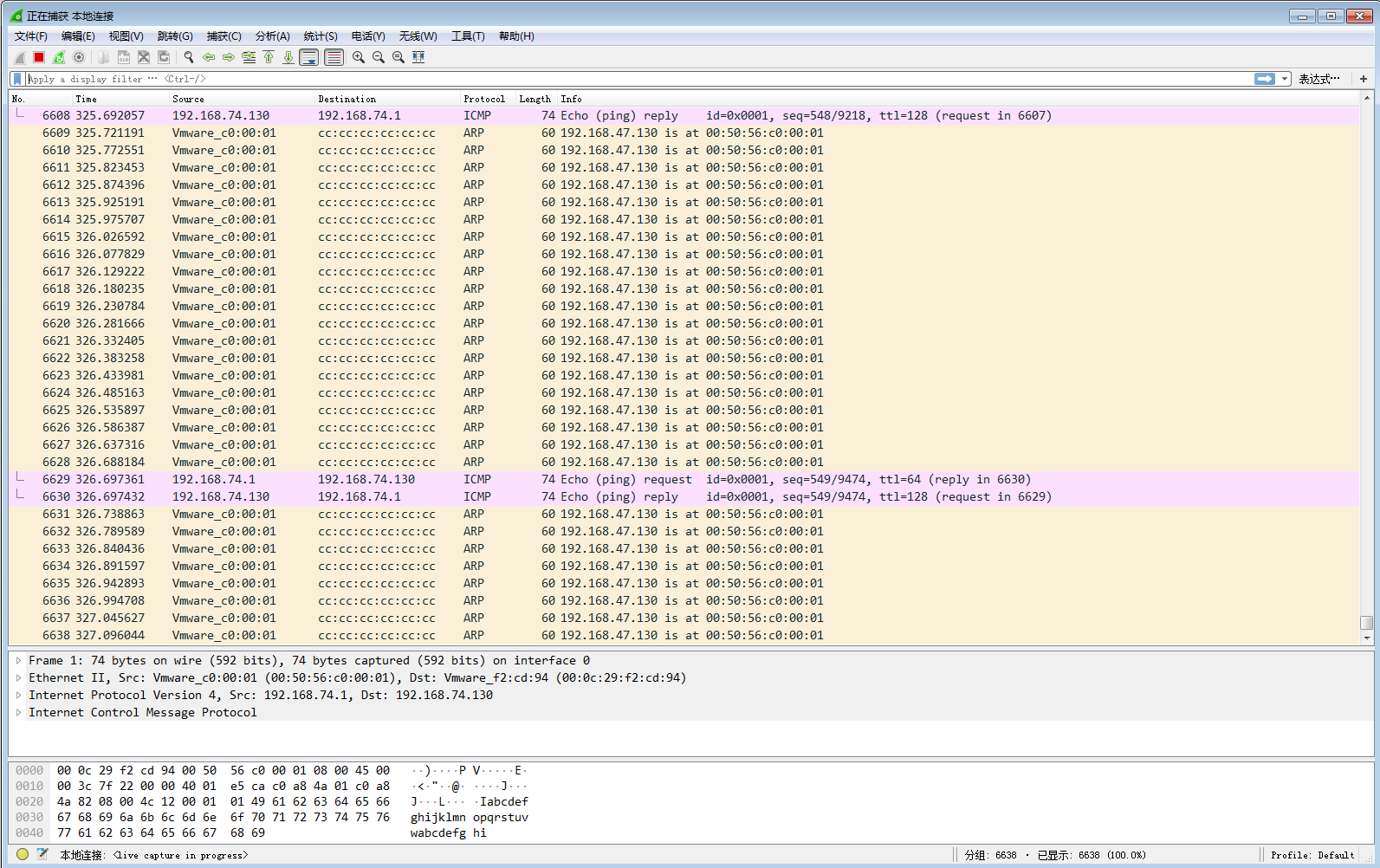

3、靶机上可以抓到正常访问ICMP流量。

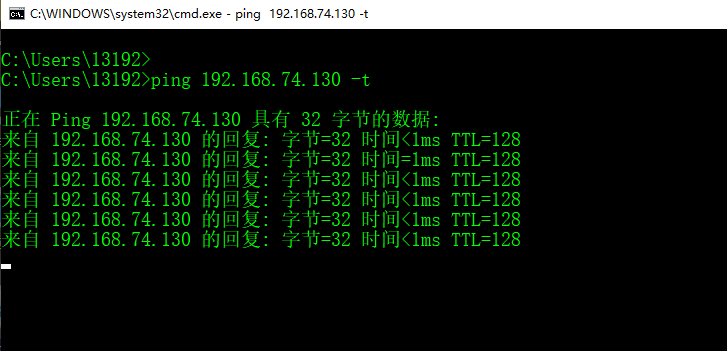

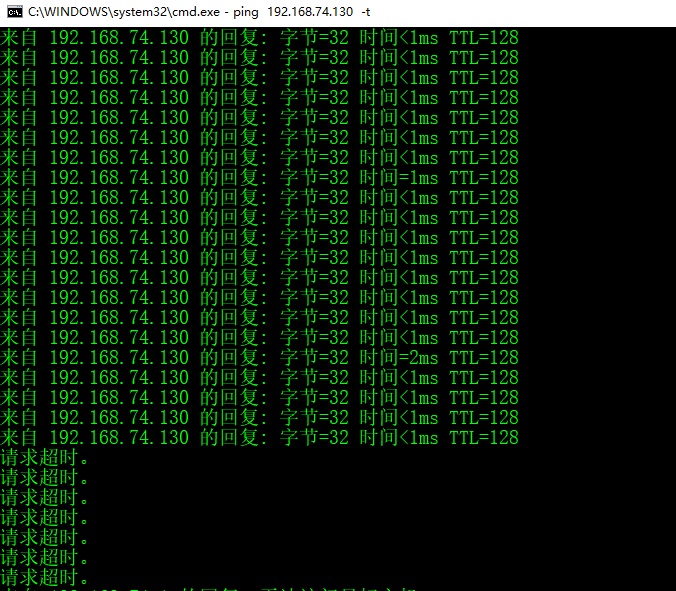

4、为了实验效果明显,用攻击机持续Ping靶机,保证双方通讯正常。

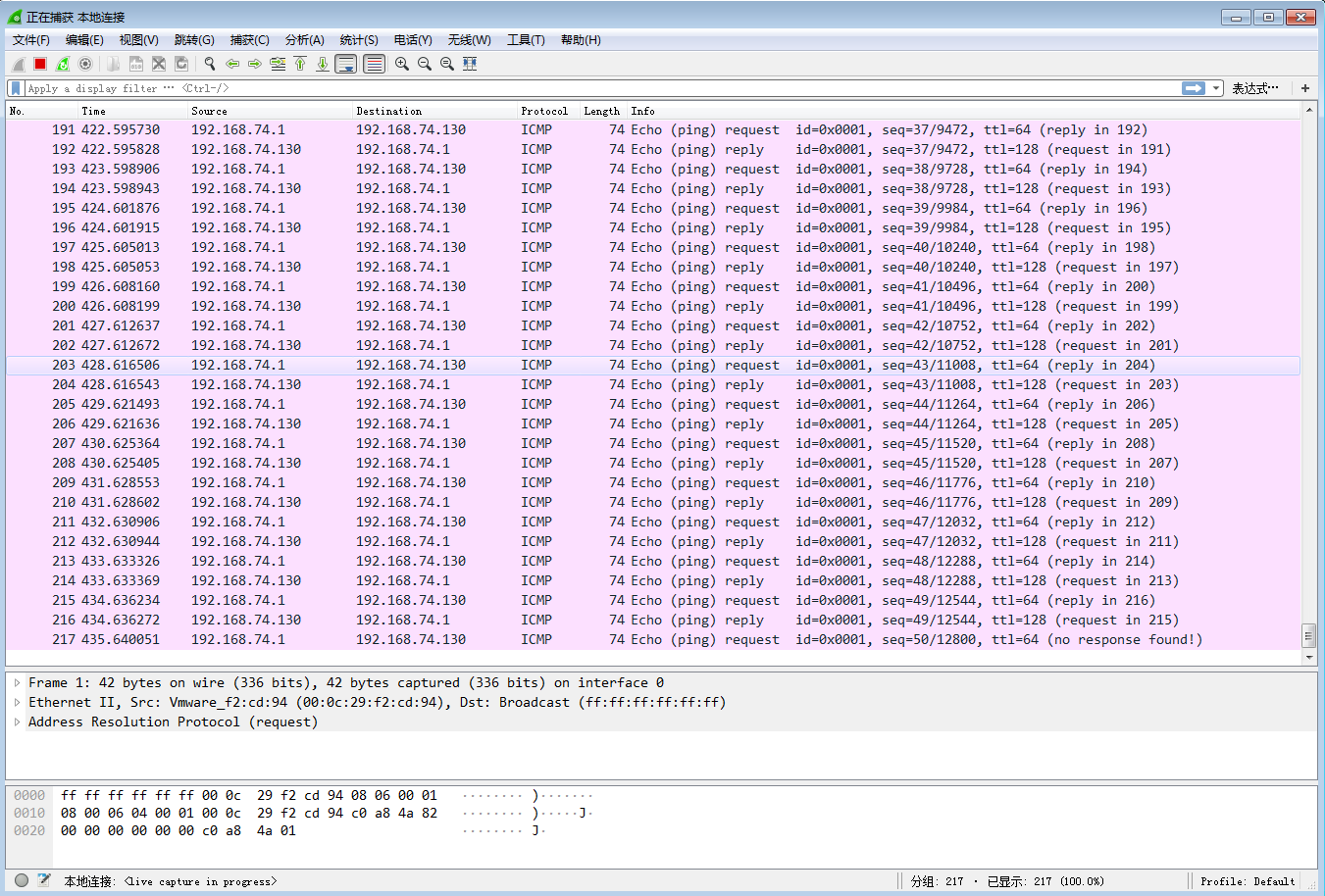

5、靶机上抓包正常ICMP流量。

6、现在对靶机进行ARP攻击,在攻击机上选择对应攻击的网卡,同时填写靶机IP地址。

7、靶机将会被大量ARP报文占满。

8、这时已经无法访问靶机。

写在最后的话

对于ARP攻击来说,ARP攻击是利用ARP协议设计时缺乏安全验证漏洞来实现的,通过伪造ARP数据包来窃取合法用户的通信数据,造成影响网络传输速率和盗取用户隐私信息等严重危害。 同时ARP攻击分很多种,这里只是举例了泛洪攻击一种,这里的泛洪攻击的效果是根据攻击者的设备性能以及网络情况而定,并不一定ARP百分百有效,而且现在防御ARP攻击的手段也非常多,对于学习信息安全来说的话这是必备的知识点。